Quelques lignes de code peuvent mettre à terre une organisation entière. Le coût moyen d’une cyber-attaque dépasse les 2 millions de dollars. Quelles mesures prendre pour assurer la pérennité de votre entreprise ?

L’assureur Lloyd’s of London a d’ores et déjà prévenu. À une époque où le numérique est à la base d’un nombre incalculable de processus, une cyberattaque massive pourrait coûter à l’économie mondiale plus de 120 milliards de dollars, soit autant qu’une catastrophe naturelle de l’ampleur des ouragans Katrina et Sandy.

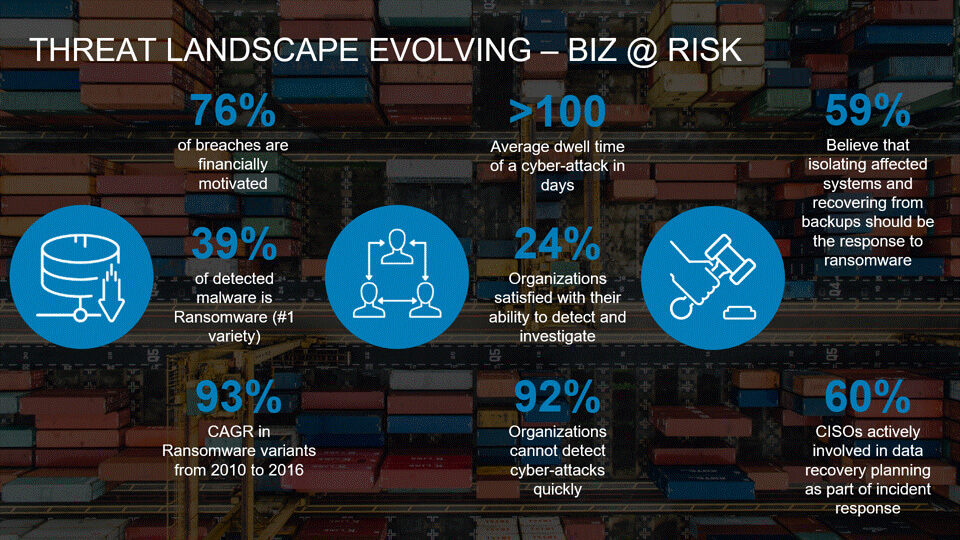

La majorité des cyberattaques sont motivées par des intérêts financiers et les ransomwares sont encore aujourd’hui des menaces majeures. Toutefois, ces rançongiciels ne sont pas les seules attaques dont les entreprises doivent se méfier. Les données peuvent être corrompues par d’autres types de menaces, comme les « insiders », des employés ou prestataires de l’entreprise ciblée et recrutées par les pirates pour utiliser leurs accès, ou les « wiper-ware », qui vont tout simplement supprimer les données des disques durs (souvenez-vous de NotPetya).

Face à ces menaces, les organisations ne sont pas confiantes quant à leur capacité à détecter et analyser rapidement une faille de sécurité, notamment en raison de l’explosion du nombre de variantes de malwares. Alors que les investissements dans la prévention et la détection vont (et doivent) continuer, les entreprises se font peu à peu une raison. La défense ne suffit plus. Il faut également préparer avec beaucoup d’attention la réponse à incident et la restauration. Une stratégie efficace de restauration de données doit se faire dans un contexte global de réponse à incident, incluant une véritable réflexion business. Plus facile à dire qu’à faire. Selon une étude ESG1, 73 % des entreprises estime que la corrélation entre la sécurité IT et le risque business peut être difficile à réaliser.

Les cyberattaques touchent le business

Assimiler le coût d’une attaque au montant de la rançon réclamée est un mauvais calcul. Les estimations sur le coût moyen d’une attaque par malware varient. Accenture l’évalue à 2,4 millions de dollars mais l’étude souligne que les coûts sont très variables selon la taille de l’organisation et son secteur d’activité (la Finance étant le secteur où le coût est le plus important). Quoi qu’il en soit, une chose est sûre, ce coût moyen ne cesse d’empirer d’année en année. Rien qu’entre 2016 et 2017, il aurait grimpé de 27,4 %. Et plus une cyberattaque est complexe et plus les temps de reprise sont longs, plus son coût augmentera.

Prenons l’exemple d’une grande entreprise du retail touchée par NotPetya. L’impact de l’attaque peut être résumé ainsi :

- Rapidité : 8 minutes pour que le malware compromette l’organisation

- Impact : 5 000 serveurs indisponibles, 17 usines à l’arrêt, 17 000 employés concernés

- Pertes : 15 millions de dollars de pertes journalières

- Temps de restauration des systèmes critiques : 4,5 jours

- Rançon demandée : 1,5 millions de dollars (300 $ par machine)

Deux éléments importants sont également à souligner. Tout d’abord, s‘acquitter de la rançon n’aurait servi à rien puisqu’aucun moyen de déchiffrage n’était intégré à NotPetya. L’entreprise n’a donc n’a pas payé. Ensuite, même s’il est difficile à quantifier, l’impact sur l’image de marque est lui aussi très important, la cyberattaque ayant fait l’objet de nombreux articles dans des médias de référence, papier et web.

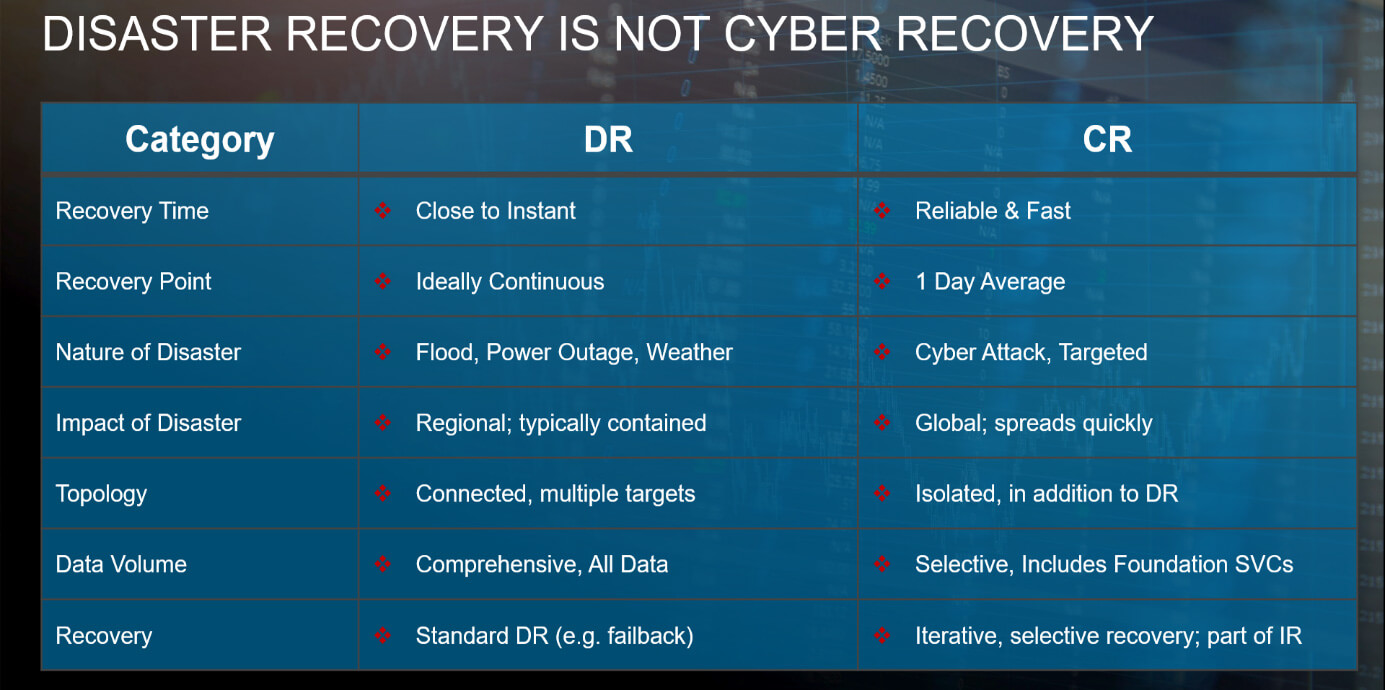

Un coffre-fort numérique isolé de toute menace

Selon les observations de Gartner, les services traditionnels de sauvegarde ne sont pas conçus pour se relever d’une cyberattaque. La récupération des données a été effectuée en 4 jours et demi, depuis un système Dell EMC Data Domain, alors qu’il aurait fallu 4 à 5 semaines pour le faire depuis des sauvegardes sur bandes. Gartner, tout comme d’autres analystes et agences gouvernementales, recommandent de rendre les images de sauvegarde et les « gold copies » inaccessibles depuis le réseau, via une stratégie air gap.

C’est le pilier central de ce que propose aujourd’hui une offre comme Dell Cyber Recovery. La solution se pose comme la dernière ligne de défense pour les données business critiques. Ses mécanismes sont très simples :

Étape 1 : Synchronisation périodique des données du réseau en production vers le Cyber Recovery Vault, un coffre-fort avec un réseau privé dédié. Le lien de réplication n’est actif que pour la durée de synchronisation. Les données de sauvegarde ainsi que les métadonnées des applications sont synchronisées. Cela ajoute une protection additionnelle pour les cyberattaques ciblant l’infrastructure de sauvegarde.

Étape 2 : Une fois les données synchronisées dans le CR Vault, des copies inaltérables sont créées pour garantir que même un administrateur autorisé à accéder au CR Vault ne puisse pas les supprimer. Toutes les copies dans le CR Vault sont basées sur des pointeurs.

Étape 3 : Des copies en mode sandbox peuvent être créées pour des besoins d’analyse.

Simple donc, mais efficace. Dell Cyber Recovery s’appuie sur la technologie Data Domain et exploite ses capacités de réplication, son architecture « data invulnerability » ou encore son verrou de rétention des informations. De quoi se relever après la chute.